SFC | Stephan Frank Consulting

DATENSCHUTZ • Cyber- & InformationsSICHERHEIT • HINWEISGEBERSCHUTZ

Stephan Frank

„Managen wir Ihren Datenschutz, Cyber- & Informationssicherheit und das Hinweisgebersystem einfach gemeinsam!“

Rundum-Service im Detail

Zertifizierter Datenschutzbeauftragter

Datenschutz-konforme Internetseite

Professionelles Datenschutzmanagement

Training und Schulung

DSGVO Dokumentation

Informationspflichten

SFC | DATENSCHUTZ

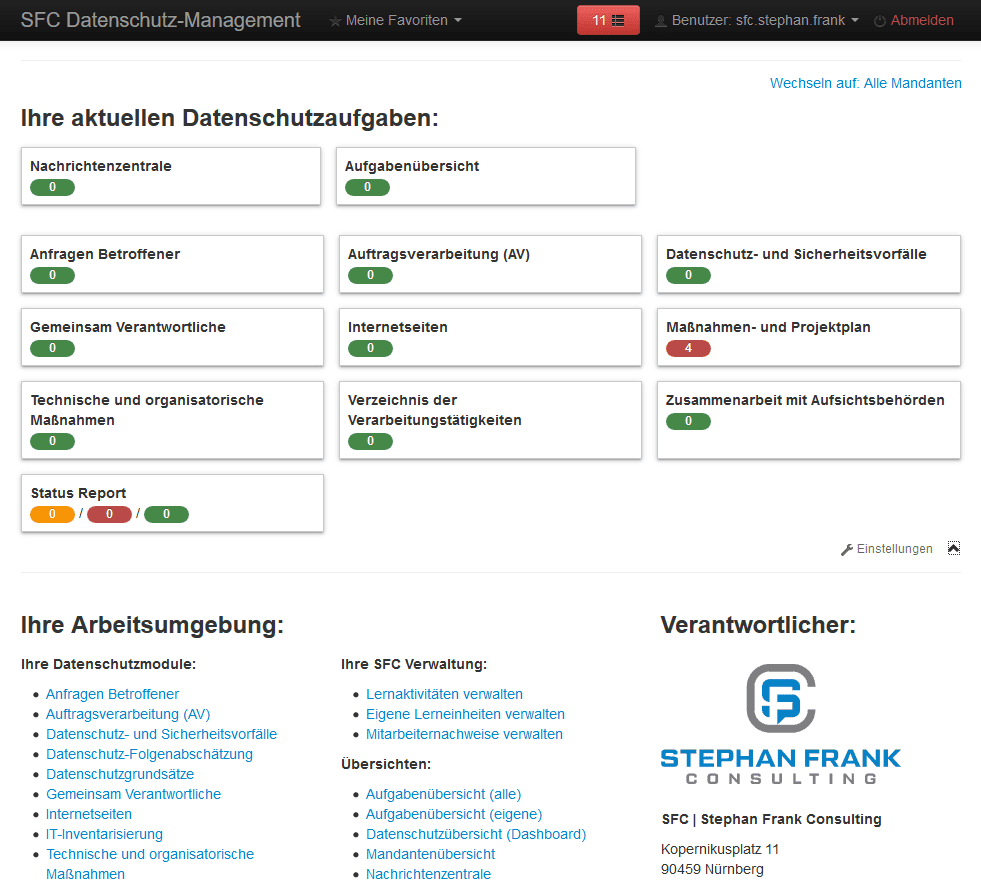

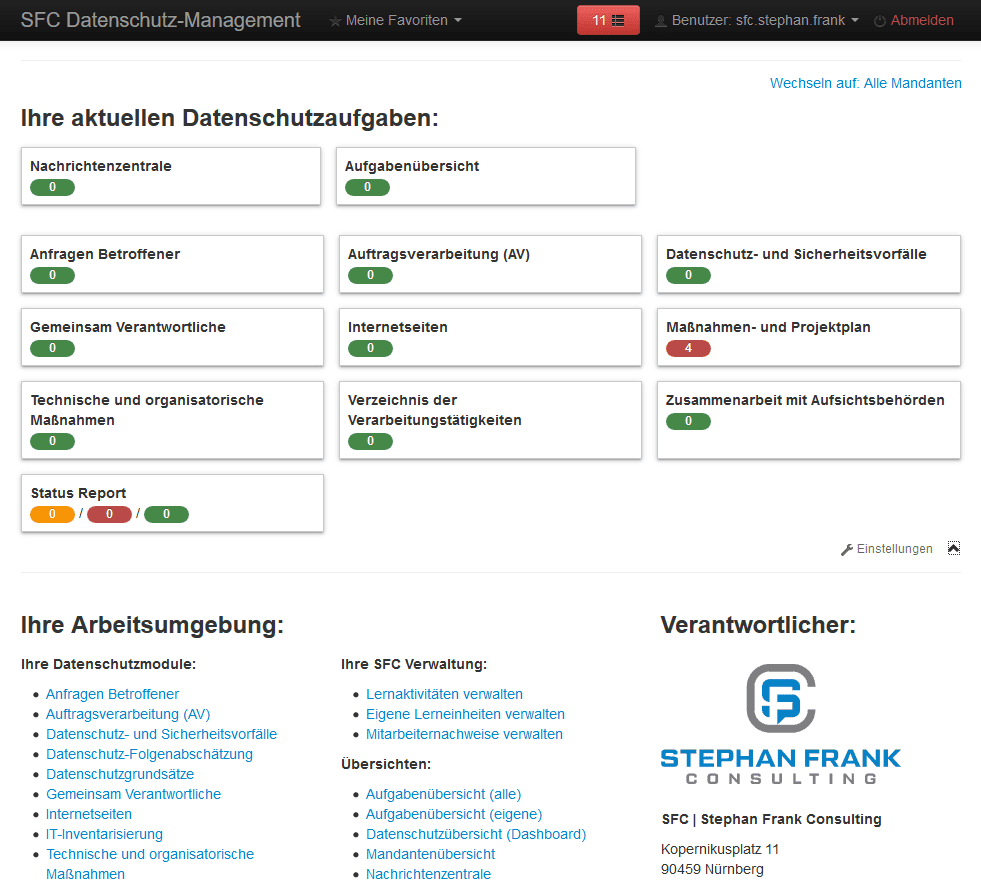

Webbasiertes Datenschutzmanagement

Kostenloser Zugriff für Kunden auf die strukturierte und webbasierte Datenschutz-Plattform.

Datenschutz-Compliance

Abbilden und Dokumentieren der Verarbeitungstätigkeiten & Prozesse. Umsetzung der Betroffenenrechte und Auskunfts- & Transparenzpflichten.

Abwicklung von Auftragsverarbeitung und Gemeinsamer Verantwortung

Abwicklung und Prüfung von AV-Vereinbarungen und Vereinbarungen zur Gemeinsamen Verantwortung.

Audits der Datenschutz-Konformität von Auftragsverarbeitern und anderen Dienstleistern.

Volle Skalierbarkeit über Ihre Standorte und Abteilungen

Unternehmensweite Verfügbarkeit für alle erforderlichen Mitarbeiter und Abteilungen Ihres Unternehmens.

Mitarbeiter und Ansprechpartner im Unternehmen werden genau an den richtigen Stellen informiert und können alle erforderliche Informationen zu jeder Zeit nutzen.

Kosteneinsparung und minimaler Aufwand

Nutzerfreundliche Oberfläche und Überblick über anstehende Schritte und offene Aufgaben. Praktisch kein „Papierkram“ mehr durch standardisierte und automatisierte Dokumentation und Formulare.

Internetseiten – Cookies, Pixels & Co.

Dokumentation aller Funktionen von Internetseiten und eingesetzter Dienste

Muster, Formulare, Richtlinien

SFC | CYBER- & INFORMATIONSSICHERHEIT

Webbasiertes Informationssicherheits-management

Auf Basis der internationalen Standards ISO 27000 und ISA+

SFC | AKADEMIE

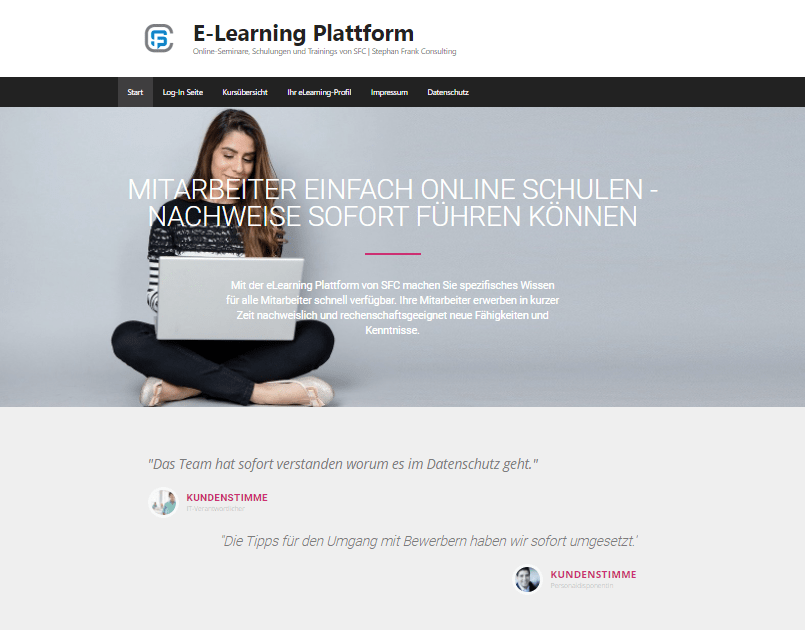

Webbasierte E-Learning Plattform

Nutzerfreundliche Oberfläche und Überblick über anstehende Awareness- und Weiterbildungsmaßnahmen.

24/7 Wissensmanagement

Klar verständliche und ohne Hintergrundwissen absolvierbare Online-Schulungen für alle (interne & externe) Mitarbeiter.

Unbegrenzte Anzahl Lernende

Entlastung Ihres Unternehmens rund um den Nachweis der Schulungsteilnahme oder der Erteilung von Einwilliungen zu Datenverarbeitungen durch Ihre Mitarbeiter.

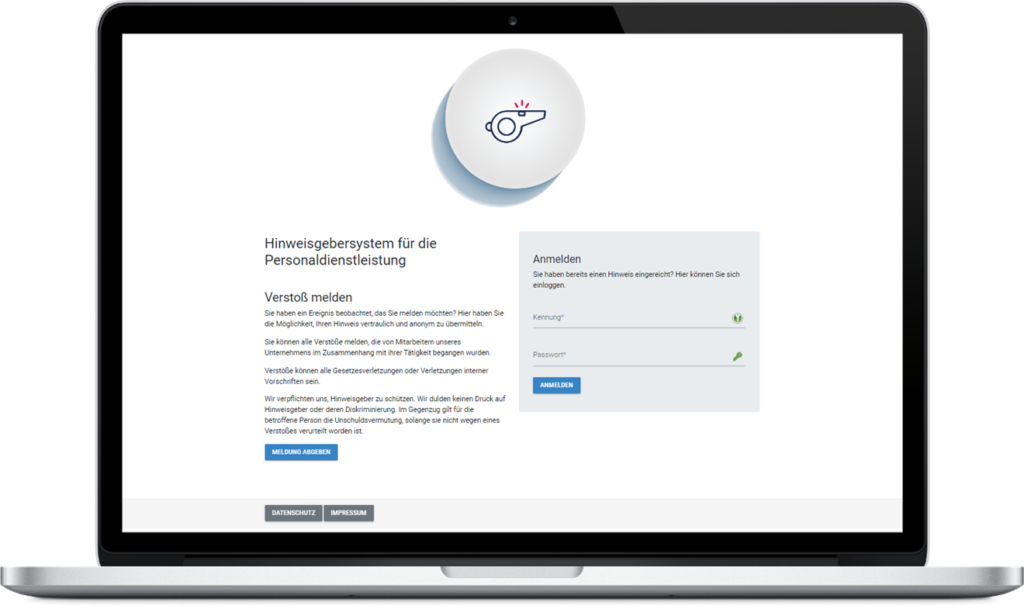

SFC | HINWEISGEBERSCHUTZ

Anonyme Meldestelle für Hinweise nach dem Hinweisgeberschutzgesetz

Webbasiertes Meldesystem für Hinweisgeber

0800 freecall Rufnummer in deutscher und englischer Sprache

Stephan Frank

Ihr Experte für Datenschutz und Cyber– & Informationssicherheit mit besonderen Fach- und Branchenkenntnissen

Mit Stephan Frank | SFC haben Sie Ihren Rund-Um-Sorglos-Partner für die Umsetzung von DSGVO und Datenschutz sowie für Cyber- & Informationssicherheit und Hinweisgeberschutz immer an Ihrer Seite.

Sie sparen Ihre wertvolle Zeit und Geld bei der Erfüllung der Compliance-Pflichten. Ihre Mitarbeiter und Sie konzentrieren sich auf das Tagesgeschäft und Ihr Unternehmen ist und bleibt „auf der Höhe“ im Datenschutz, der Cyber- & Informationssicherheit und auch beim Hinweisgeberschutz!